AUDITOIRE

La présente alerte s’adresse aux professionnelles et professionnels et aux gestionnaires des TI.

OBJET

Une alerte a pour objet de prévenir les destinataires que des cybermenaces ont été relevées récemment et que celles-ci pourraient toucher les biens d’information électronique. Elle vise également à leur fournir des conseils supplémentaires en matière de détection et d’atténuation. Le Centre canadien pour la cybersécurité (ou Centre pour la cybersécurité) est en mesure d’offrir, aux destinataires qui en font la demande, une assistance complémentaire concernant la teneur de la présente alerte.

DÉTAILS

Le 2 août 2023, le Microsoft Threat Intelligence Center (MTIC) a publié un bulletin [1] pour faire état des détails sur les activités de piratage psychologique menées par l’auteur de menace Midnight Blizzard (auparavant suivi par Microsoft sous le nom NOBELIUM) ayant lieu par l’entremise de Microsoft Teams. Au moyen de clients Microsoft 365 compromis renommés afin de se faire passer pour des entités de soutien technique, Midnight Blizzard vole des justificatifs d’identité en envoyant des messages Teams pour communiquer avec les utilisatrices et utilisateurs et contourner les invitations d’authentification multifacteur.

Bien que cette campagne ait touché moins de 40 organisations mondialement, le Centre pour la cybersécurité a reçu des signalements de tentatives au Canada.

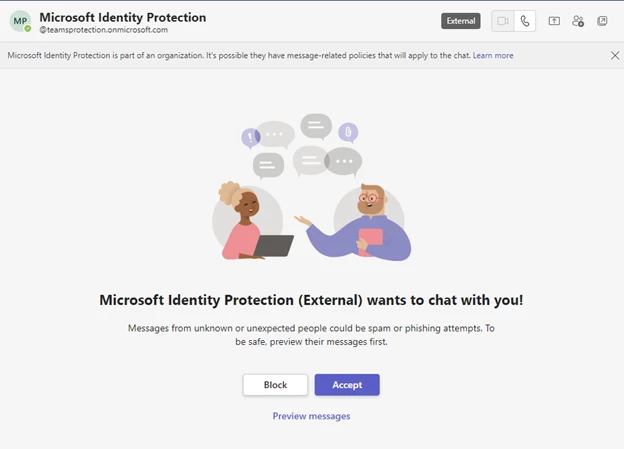

Voici une capture d’écran d’une demande de message Microsoft Teams à partir d’un compte contrôlé par Midnight Blizzard :

MESURES RECOMMANDÉES

Le Centre pour la cybersécurité recommande aux organisations de prendre les mesures suivantes

- Passer en revue le bulletin de Microsoft et vérifier les indicateurs de compromission pour déterminer si des activités connexes ont eu lieu. Si des activités ont été détectées et qu’une compromission a eu lieu :

- Réinitialiser les systèmes compromis.

- Réinitialiser tous les justificatifs d’identité potentiellement compromis.

De plus, le Centre pour la cybersécurité recommande fortement aux organisations de mettre en œuvre les 10 mesures de sécurité des TI [2] du Centre pour la cybersécurité, mais surtout celles liées aux sujets suivants :

- Sensibilisation à l’hameçonnage. Il s’agit de pouvoir repérer l’hameçonnage, mais aussi de savoir quoi faire si l’on reçoit un courriel d’hameçonnage.

- Le Centre pour la cybersécurité a fait paraître plusieurs publications sur la sensibilisation à l’hameçonnage [3] [4] [5].

- Contrôles techniques de l’hameçonnage.

- Authentification multifacteur.

- Lorsque c’est possible, mettre en place une authentification multifacteur qui résiste à l’hameçonnage comme les clés de sécurité FIDO2, Windows Hello et l’authentification fondée sur un certificat.

- Mettre en vigueur la gestion des privilèges d’administrateur.

- Minimiser le nombre d’administratrices et administrateurs et de rôles privilégiés.

- Mener les activités d’administrateur sur des dispositifs gérés, renforcés et désignés qui disposent d’un accès limité aux courriels, à la navigation Web et à la connectivité extérieure.

- Mettre en œuvre l’intégrité par deux personnes au moment de réinitialiser les comptes d’administrateur pour minimiser les activités de piratage psychologique.

- Gestion et contrôles de l’accès à distance.

- Segmentation réseau et zones démilitarisées (ZD).

- Configurer les pare-feu de manière à contrôler et à surveiller sélectivement le trafic qui passe entre les zones.

- Segmentation réseau et zones démilitarisées (ZD).

- Mettre en place des stratégies d’accès conditionnel fondées sur l’appareil et l’emplacement.

- Contrôles de gestion et de déploiement de logiciels.

- Planification de la continuité des activités testée et validée.

Si les destinataires relèvent des activités semblables aux informations fournies dans la présente alerte, elles et ils sont invités à le signaler par l’entremise de Mon cyberportail ou par courriel à [email protected].

RÉFÉRENCES

[1] Midnight Blizzard conducts targeted social engineering over Microsoft Teams

https://www.microsoft.com/en-us/security/blog/2023/08/02/midnight-blizzard-conducts-targeted-social-engineering-over-microsoft-teams/ (en anglais seulement)

[2] Les 10 mesures de sécurité des TI

https://cyber.gc.ca/fr/10-meilleures-mesures-de-securite-des-ti-0

[3] Ne mordez pas à l’hameçon : Reconnaître et prévenir les attaques par hameçonnage

https://cyber.gc.ca/fr/orientation/ne-mordez-pas-lhamecon-reconnaitre-et-prevenir-les-attaques-par-hameconnage

[4] Reconnaître les courriels malveillants

https://cyber.gc.ca/fr/orientation/reconnaitre-les-courriels-malveillants-itsap00100

[5] Harponnage : ce que c’est et comment s’en protéger

https://www.pensezcybersecurite.gc.ca/fr/blogues/harponnage-ce-que-cest-et-comment-sen-proteger