Bonjour, Nous sommes le 9 août 2023 et bienvenue dans les nouvelles du cyberespace. Mon nom est Maxime F. et aujourd’hui j’enregistre en direct de Quebec, au Canada.

Des chercheurs ont conçu une IA capable de déchiffrer un mot de passe en écoutant le bruit d’un clavier

Des chercheurs britanniques ont développé un algorithme d’apprentissage automatique capable de deviner les mots de passe à partir des sons émis lorsqu’une personne frappe sur un clavier.

L’algorithme, nommé CoAtNet, a atteint une précision de 95 % en utilisant les sons capturés par un le microphone d’un iPhone placé à proximité d’un portable. L’algorithme peut ainsi reconstituer le texte produit par la frappe des touches, y compris les mots de passe, les codes d’accès bancaire ou les conversations confidentielles. Les chercheurs ont mené cette étude pour sensibiliser à la potentielle menace que représente ce type d’attaque par canal auxiliaire acoustique. Ils ont également proposé des moyens de se protéger, par exemple en installant un logiciel qui ajoute des sons aléatoires ou utiliser des clés de sécurité et un gestionnaire de mots de passe.

C’est une nouvelle faille potentielle en matière de cybersécurité, qui montre l’importance de choisir des mots de passe complexes et de changer régulièrement.

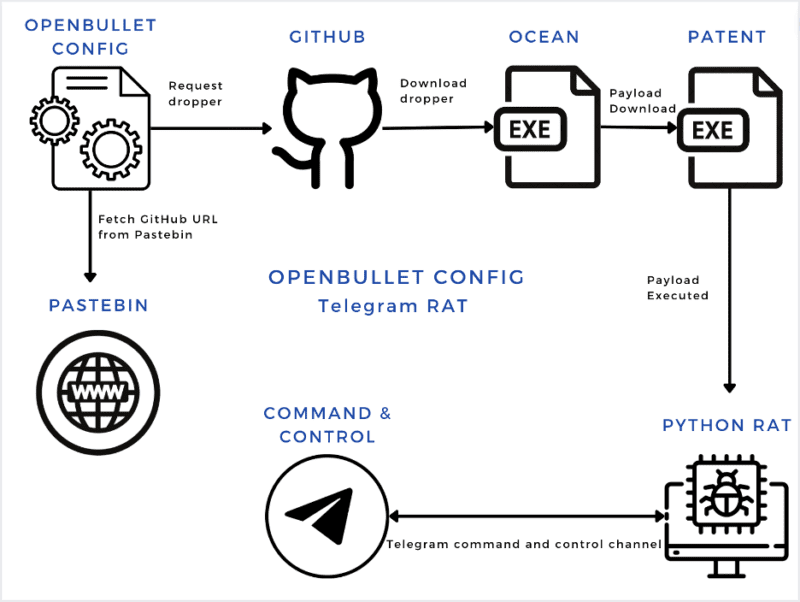

Pas d’honneur parmi les cybercriminels : Nouvelle campagne de logiciels malveillants OpenBullet

Une enquête sur une nouvelle campagne de logiciels malveillants OpenBullet utilisée pour exploiter des réseaux criminels de confiance.

Kasada, une entreprise de cybersécurité a publié une étude sur une nouvelle campagne de malware qui cible les cybercriminels inexpérimentés qui utilisent OpenBullet pour automatiser les attaques de bourrage d’informations d’identification. L’étude décrit comment les auteurs de la campagne partagent des fichiers de configuration OpenBullet malveillants sur un canal Telegram, qui contiennent du code pour télécharger et exécuter un logiciel malveillant à partir d’un référentiel GitHub.

Le logiciel malveillant est un cheval de Troie d’accès à distance qui utilise Telegram comme canal de commande et de contrôle, et qui peut voler des informations sensibles telles que les mots de passe, les cookies, les portefeuilles crypto, etc. Vous pouvez trouver l’étude complète sur le site web de Kasad ou lire un résumé dans cet article.

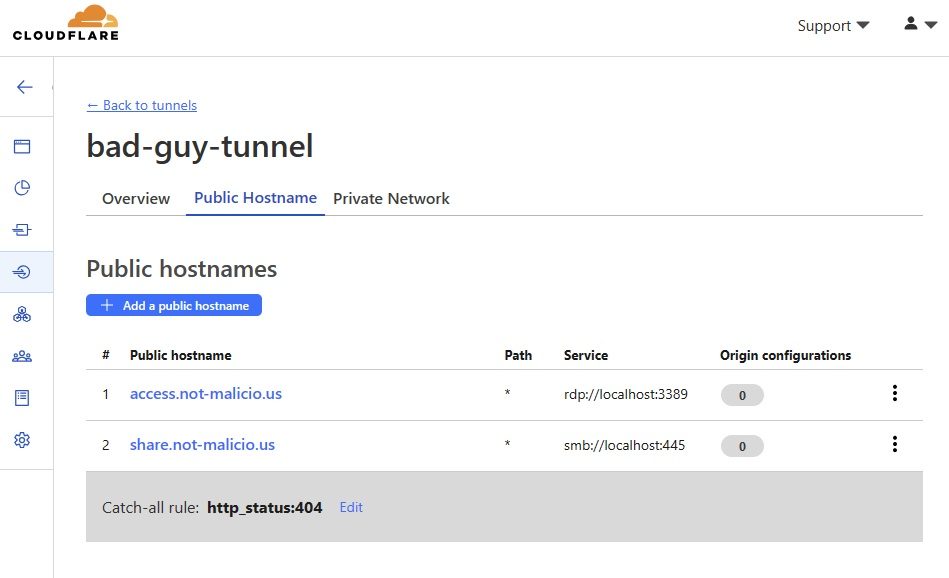

Tunnel Vision : CloudflareD abusé sauvagement

Cloudflare Tunnel est un outil légitime qui permet aux utilisateurs de créer des connexions sécurisées entre un serveur Web d’origine et le centre de données le plus proche de Cloudflare afin de masquer les adresses IP du serveur Web ainsi que de bloquer le déni de service distribué volumétrique (DDoS) et les attaques de connexion par force brute.

Selon un rapport de récent de GuidePoint Security, les pirates partagent des fichiers de configuration Cloudflared malveillants sur un canal Telegram, qui contiennent du code pour télécharger et exécuter un cheval de Troie d’accès à distance (RAT) à partir d’un référentiel GitHub. Le RAT utilise Telegram comme canal de commande et de contrôle, et peut voler des informations sensibles telles que des mots de passe, des cookies, des portefeuilles cryptographiques, etc. Les pirates peuvent également modifier la configuration du tunnel à la volée, pour accéder à des services tels que RDP, SMB, SSH, etc. sur la machine victime.

Un autre rapport de Kasada décrit une campagne similaire, où les pirates utilisent Cloudflared pour créer des tunnels vers leur propre infrastructure, puis utilisent des e-mails de phishing pour inciter les victimes à exécuter des commandes Cloudflared sur leurs machines. Les pirates peuvent alors utiliser les tunnels pour accéder aux ressources internes ou exfiltrer des données.

Ces campagnes montrent comment les pirates peuvent exploiter des outils légitimes pour contourner les mesures de sécurité traditionnelles et obtenir un accès secret aux réseaux cibles. Les utilisateurs doivent être prudents lorsqu’ils exécutent des commandes ou des fichiers inconnus sur leurs machines et surveiller leur trafic réseau pour toute activité suspecte.